1.背景

在2024年3月23日,Solar應急響應團隊(以下簡稱Solar團隊)應某公司之邀,介入處理了一起財務系統服務器遭受黑客攻擊的事件。該事件導致服務器上大量文件被加密。Solar團隊迅速獲取了一個被加密的文件,并立即開始了解密工作。通過細致的分析,Solar團隊確定了這是來自mallox家族的一種最新變種——rmallox。Solar團隊的解密專家采用多種技術手段,成功恢復了被加密的測試文件。在隨后的工作中,Solar團隊深入進行了系統的解密和恢復工作,清除了黑客留下的后門,修復了受損的服務文件,并徹底還原了整個攻擊鏈條。Solar團隊識別并修復了系統中的各項安全漏洞,并在獲得客戶授權后,對其財務管理系統進行了深入的滲透測試。測試中發現了一個0day漏洞,Solar團隊隨后與該系統的制造商聯系,并協助其完成了漏洞的修補工作,確保了系統能夠在兩天內全面恢復正常運行狀態。在溯源方面,Solar團隊發現客戶系統遭遇了來自兩個不同地區黑客團伙的攻擊。盡管這兩波攻擊行為間隔了數月,但令人注目的是,兩個團伙都利用了相同的財務系統0day漏洞進行入侵,并使用了同一種國內知名的shell管理工具上傳webshell。這種相似性暗示了兩者之間可能存在某種聯系。尤其值得注意的是,第二個團伙屬于一個有名的境外勒索軟件組織,而第一個黑客則利用了國內一款著名ERP系統的0day漏洞,這進一步增加了兩者聯系的可能性。本文詳細介紹了Solar團隊如何有效地應對并解決勒索病毒這一網絡安全事件,展示了Solar團隊在勒索軟件應對和應急響應方面的專業能力。Solar團隊期待與更多的安全同行分享經驗和案例,共同提高對抗網絡威脅的能力。歡迎大家關注Solar團隊的公眾號,了解更多關于勒索病毒防御和應急響應的知識和案例。

2.溯源分析

2.1 受災情況統計

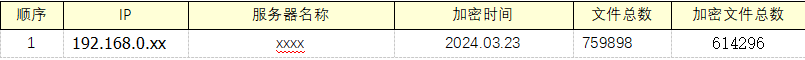

2024年3月24日,Solar應急響應團隊到達該集團現場,最終情況如下:

| 被加密服務器數量 | 1臺 |

|---|

| 被加密文件總數 | 759898個 |

| 被加密數據大小 | 1.27TB |

| 后門路徑 | 1個 |

| 后門木馬 | 18個 |

| 數據恢復時長 | 1天 |

| 數據恢復率 | 99% |

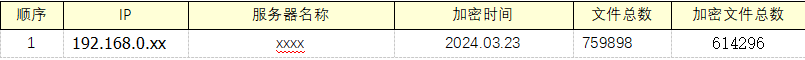

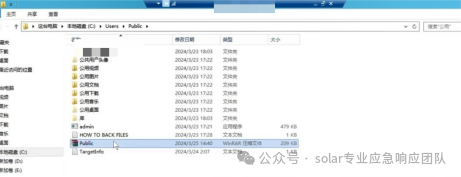

統計出的被加密服務器情況:

圖中數據已脫敏,僅作示例參考

2.2 最初攻擊時間

1.入口點IP為192.168.0.xx,該服務器上運行某管理系統平臺,遠程桌面無弱口令。

2.最初加密時間為2024年3月23日 17:22。

3.初步排查日志推測入口點為該服務器搭建的管理系統平臺,當日(2024年3月23日)IIS日志被清空至上午10:13:43。

2.3 Windows日志查看

1.Security日志無爆破記錄,但有異常外聯行為。

該IP指向美國惡意IP

2.4 后門排查

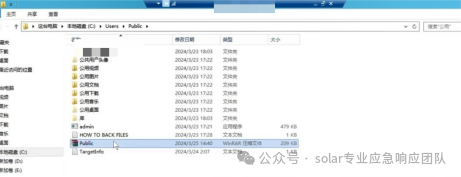

1.在2024年3月22日已存在攻擊,且其他端口服務也存在1024.aspx。

2.后門排查時,在網站文件上傳路徑以及網站備份路徑中都發現多個webshell后門,在23年12月7日的日志中就能發現被攻擊歷史,可推斷該服務器搭建的管理系統平臺長期存在漏洞。

3.于2024年3月23日 17:21:39執行勒索工具admin.exe。

4.加密時CPU使用率及磁盤讀寫。

5.清除amcache歷史記錄。

2.5 攻擊方法

1.MSSQL執行xp_cmdshell日志,推測是該服務器搭建的管理系統平臺存在SQL注入(0day)。

2.經驗證,存在SQL注入,并且可以os-shell,可以執行系統命令,獲取權限。

3.利用webshell管理工具中的提權工具,可將web低權限提升至system最高權限。

2.6 詳細攻擊路徑

2024年3月24日,根據對日志的調研分析,安全專家已梳理出入侵路線如下(已脫敏):該服務器最早的攻擊歷史可追溯至2023年12月6日,黑客A(該攻擊者IP為國內某家用寬帶IP)通過服務器上搭建的某財務系統0day上傳了多個webshell(222.ashx、q1.aspx等),此時并未做勒索加密行為;黑客B(該攻擊者IP為境外IP)在2024年3月22日,依舊通過該財務系統0day入侵,上傳了“1024.aspx”的webshell,隨后攻擊者實施勒索攻擊并將當天IIS日志進行清空,通過Security日志排查到在2024月03/15 17:17:15存在異常外聯行為,外聯IP為195.xxx.xx.xx和xxx.105.xxx.xx。2024/03/23 17:21:39執行勒索工具admin.exe進行數據勒索加密,期間對外連接訪問IP91.xxx.xx.xxx,該IP被判定為惡意地址,根據日志推測該服務器搭建的管理系統平臺存在SQL注入漏洞和文件上傳漏洞(0day),通過滲透測試可得出能利用該漏洞進行提權,驗證了后續勒索加密的操作。建議對該系統進行補丁修復。進一步分析顯示,盡管黑客A和黑客B的攻擊行為間隔了數月,但兩者通過相同的財務系統0day漏洞進行入侵,且均使用了國內某知名shell管理工具上傳的webshell,這暗示了兩者之間可能存在一定聯系。特別是考慮到,黑客B所屬的組織是一個知名的境外勒索軟件團伙,而黑客A最初利用的是國內某知名ERP系統的0day漏洞,這進一步加深了兩者聯系的疑問。綜上所述,我們面臨的是一個復雜且協調的網絡安全威脅,不僅涉及國內外多方面的攻擊者,也暴露了我們系統中存在的關鍵漏洞。立即采取措施修補這些漏洞,同時加強系統的整體安全架構,是我們首要的任務。此外,深入調查這些攻擊者之間的潛在聯系,可能揭示更廣泛的安全威脅模式,為我們提供防御這類攻擊的關鍵情報。

3.病毒分析

3.1威脅分析

| 病毒家族 | mallox |

|---|

| 首次出現時間/捕獲分析時間 | 2023年8月28日 || 2024年3月20日 |

| 威脅類型 | 勒索軟件,加密病毒 |

| 勒索軟件地區 | 疑似俄羅斯聯邦 |

| 加密文件擴展名 | .rmallox |

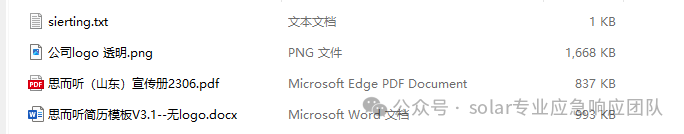

| 勒索信文件名 | HOW TO BACK FILES.txt |

| 有無免費解密器? | 無 |

| 聯系郵箱 | mallox.resurrection@onionmail.org |

| 檢測名稱 | Avast (Win32:RansomX-gen [Ransom]), AhnLab-V3 (Ransomware/Win.Ransom.C5011664), AliCloud (RansomWare), Avast (Win32:RansomX-gen [Ransom]), Avira (no cloud) (HEUR/AGEN.1319014), BitDefenderTheta (Gen:NN.ZexaF.36802.muW@a83MUGci),ClamAV(Win.Ransomware.Rapid-9371249-0),Cybereason(Malicious.0fe686),Cynet(Malicious (score: 100)),DrWeb(Trojan.Encoder.37869),eScan(Trojan.GenericKD.70329037), Fortinet (W32/Filecoder.MALL!tr.ransom),Google(Detected) |

| 感染癥狀 | 無法打開存儲在計算機上的文件,以前功能的文件現在具有不同的擴展名(.rmallox)。桌面上會顯示一條勒索要求消息(HOW TO BACK FILES.txt)。網絡犯罪分子要求通過洋蔥路由登錄到他們提供的數據恢復網站,根據不同的用戶情況,黑客的開價也不同 |

| 感染方式 | 受感染的電子郵件附件(宏)、惡意廣告、漏洞利用、惡意鏈接 |

| 受災影響 | 大部分文件(不包括exe dll等文件,與重要系統文件)都經過加密,如果不支付贖金無法打開。黑客聲稱拿到了電腦內的重要數據,若不支付贖金則會在黑客的blog上公開 |

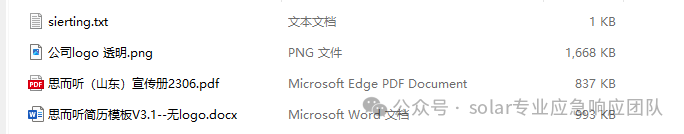

3.2加密前后對比

加密后

解密后

加密前

加密后

3.3 詳細分析

詳情可見:【病毒分析】mallox家族rmallox變種加密器分析報告

4.解密恢復

Solar團隊安排工程師去到客戶現場,線下協助客戶進行勒索病毒解密恢復,最終成功解密和恢復了被加密的數據文件,同時還對客戶的網絡安全情況做了全面的評估,并提供了相應的解決方法和建設思路,獲得了客戶的高度好評。

5.后門排查

完成解密后,Solar團隊使用專用后門排查工具對客戶服務器的自啟動項、計劃任務、可疑網絡連接、賬號密碼強度、可疑進程等項目進行了排查,將遺留后門全部清除。并對隱患項提出了安全加固建議,確保不存在遺留后門,并對服務器進行快照及備份處理。下表為安全加固排查總表:

6.滲透測試

本次滲透測試經客戶授權前提下操作

6.1 滲透測試結果

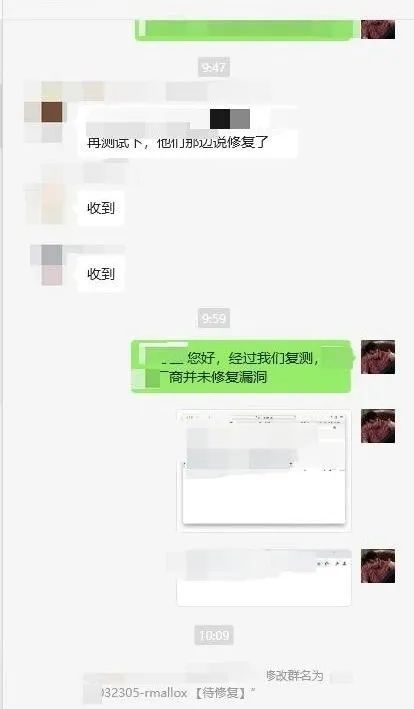

本次滲透測試目標為:

本次滲透測試共發現3個漏洞(0day),其中2個高危,1個中危,漏洞類型包括:SQL注入漏洞、任意文件上傳漏洞、未授權訪問

6.2 修復建議

- 確保只有授權用戶或系統可以訪問該路徑,可以通過設置文件系統權限、網絡訪問控制列表(ACL)等方式限制訪問權限。

- 使用身份驗證和授權機制,如用戶名密碼、令牌、證書等來驗證用戶身份,并授予適當的訪問權限。

- 實施多層次的安全措施,如使用防火墻、網絡隔離、VPN等來保護路徑免受未經授權的訪問。

- 在接收用戶輸入或處理數據時,應該對敏感字符進行過濾和清理,以防止惡意代碼注入、跨站腳本攻擊等安全威脅。

- 使用白名單過濾機制,只允許特定的字符或格式通過,而拒絕其他不符合規范的輸入。

- 考慮使用安全編碼庫或框架來處理用戶輸入,確保對敏感字符的過濾和轉義操作是正確且完整的。

- 在接收用戶上傳的文件時,應該檢查文件格式、內容是否符合預期,并進行必要的驗證和過濾。

- 限制允許上傳的文件類型和大小,避免惡意文件上傳和執行,例如通過文件擴展名、MIME 類型等進行驗證。

- 對上傳的文件進行安全掃描和檢測,確保文件不包含惡意代碼、病毒等危險內容。

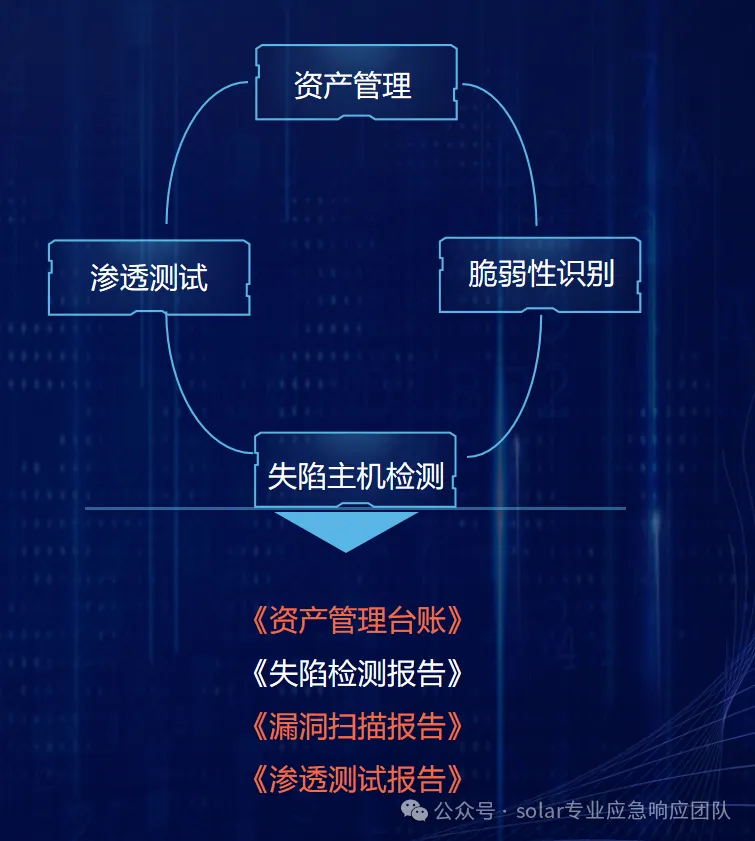

7.安全建議

7.1 風險消減措施

資產梳理排查目標:根據實際情況,對內外網資產進行分時期排查

服務方式:調研訪談、現場勘查、工具掃描

服務關鍵內容:流量威脅監測系統排查、互聯網暴露面掃描服務、技術加固服務、集權系統排查

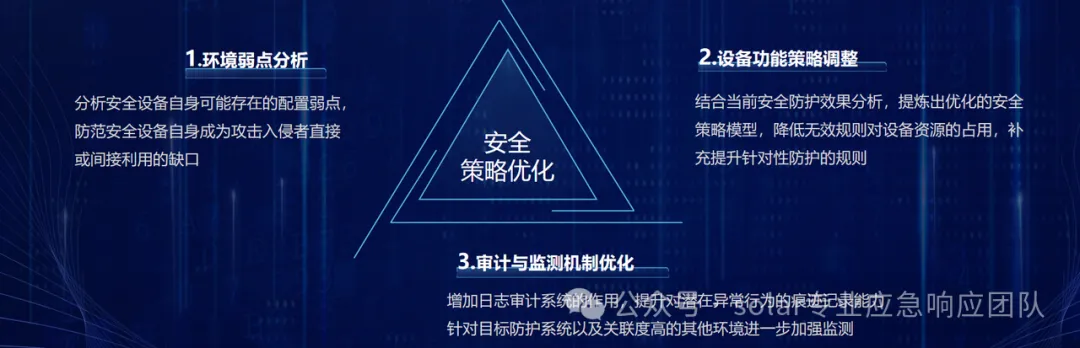

7.2 安全設備調優

目標

通過對安全現狀的梳理和分析,識別安全策略上的不足,結合目標防御、權限最小化、縮小攻擊面等一系列參考原則,對設備的相關配置策略進行改進調優,一方面,減低無效或低效規則的出現頻次;另一方面,對缺失或遺漏的規則進行補充,實現將安全設備防護能力最優化。

主要目標設備

網絡安全防護設備、系統防護軟件、日志審計與分析設備、安全監測與入侵識別設備。

7.3全員安全意識增強

目標:

形式:

線下培訓課表

若無法組織線下的集體培訓,考慮兩種方式:

1.提供相關的安全意識培訓材料,由上而下分發學習

2.組織相關人員線上開會學習。線上培訓模式。

線上學習平臺

該文章在 2024/4/1 18:38:48 編輯過